Access Packages + PIM for Groups: integrazione e best practice

Dal 14 luglio 2025 gli Access Packages di Entra ID possono assegnare membership eleggibili ai gruppi gestiti da PIM for Groups. Questa funzionalità è attualmente in preview: l’onboarding (richiesta/approvazione/revisione/revoca) e l’attivazione just-in-time convivono nello stesso flusso.

Michele Ariis

12/19/20253 min read

Cosa cambia con l’eleggibilità

Prima: l’Access Package aggiungeva l’utente come membro attivo del gruppo.

Ora (preview): l’Access Package assegna Eligible Member/Owner. L’utente non entra nel gruppo finché non attiva l’accesso in PIM (con MFA, justification e – se configurata – approvazione). Alla scadenza, PIM rimuove la membership.

Impatto pratico: esposizione ai privilegi ridotta, audit più chiaro, niente membership permanenti se non indispensabili.

Per approfondire come funziona PIM per i gruppi, puoi leggere il mio articolo: Privileged Identity Management (PIM) per Gruppi.

Perché adottarlo

Governance end-to-end: richiesta self-service, approvazione business, attivazione JIT, Access Reviews e revoca automatica.

Esperienza unificata: l’utente richiede dal portale My Access; l’attivazione avviene da PIM ▸ My roles.

Bundling: lo stesso pacchetto può includere gruppi PIM, applicazioni enterprise, siti SharePoint/Teams e ruoli Entra ID.

Automazione: gestione via Microsoft Graph, integrazioni con Logic Apps/Power Automate per notifiche, escalation, reminder.

Requisiti e ambito

Licenze

Microsoft Entra ID Governance (o Entra Suite).

Per utenti guest che consumano funzionalità di Identity Governance può essere richiesto un add-on dedicato.

Ruoli

Privileged Role Administrator: abilita PIM per i gruppi, definisce le policy.

Catalog Owner / Access Package Manager: crea e mantiene i pacchetti.

Gruppi supportati

Security o Microsoft 365 nativi cloud.

Non supportati: gruppi dinamici o sincronizzati da AD on-prem.

Nota preview

Comportamenti, API e UI possono evolvere fino alla GA; testare su ambienti pilota.

Configurazione: procedura consigliata

Abilita PIM sul gruppo

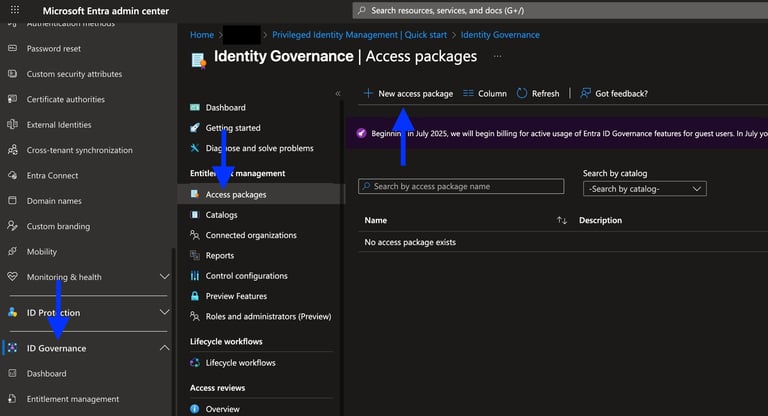

Portale → Identity Governance ▸ Privileged Identity Management ▸ Groups → Manage groups. Questa procedura, con tutti i dettagli, è spiegata passo-passo nel mio articolo su PIM per i gruppi.

Definisci le policy PIM (Membership e Ownership):

Le impostazioni di Activation (MFA obbligatorio, justification, ticket number), Approvals (0, 1 o 2 livelli), Time-bound (Activation maximum duration, Assignment duration) e Notifications sono illustrate e commentate nel mio articolo dedicato. Ti consiglio di fare riferimento a quella guida per comprendere impatti e best practice.

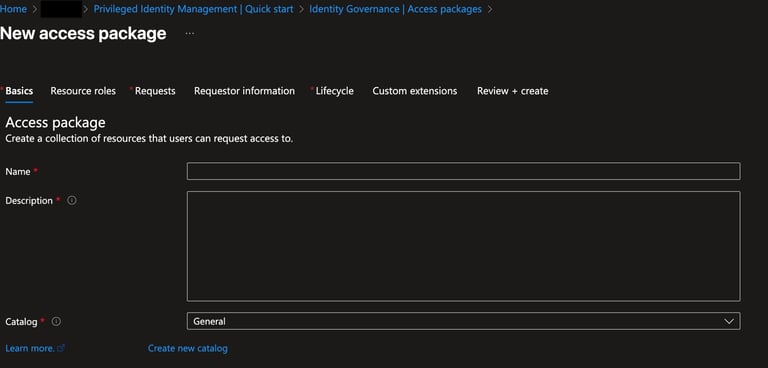

Configurazione Access Package

Quando andremo a configurare il nostro nuovo Access package

Vedremo ora la possibilità d selezionare Eligible Member o Eligible Owner

Per una approfondimento completa su tutte le altre impostazioni disponibili per gli Access Packages (approvazioni, ruoli aggiuntivi, condizioni, filtri, ecc.) consulta la documentazione Microsoft: Creare un access package in Microsoft Entra.

Test end-to-end con un account pilota: richiesta, approvazione, attivazione in PIM, scadenza e revoca.

Buona pratica: mantieni la durata del pacchetto ≤ durata massima PIM per evitare revoche inattese.

Durate e precedenze

Se la durata massima impostata in PIM è inferiore a quella dell’Access Package, l’accesso termina quando scade PIM anche se il pacchetto è ancora valido. Se invece la durata dell’Access Package è più breve di quella impostata in PIM, l’accesso termina alla scadenza del pacchetto. Se entrambe le configurazioni sono permanenti, l’accesso resta finché il pacchetto non viene revocato o la membership rimossa.

Attenzione: Eligible non significa accesso attivo. Senza attivazione PIM, l’utente non compare nel gruppo e non ottiene permessi.

Flusso utente

L’utente richiede l’Access Package su My Access.

Il manager/approvatore approva (se previsto dalla policy del pacchetto).

L’utente vede il ruolo Eligible in PIM ▸ My roles.

L’utente attiva: MFA, justification (ed eventuale approvazione PIM).

Alla scadenza PIM rimuove la membership; se scade prima il pacchetto, la membership viene revocata dal pacchetto.

Limitazioni e comportamenti noti

Non è possibile rimuovere l’ultimo Owner attivo di un gruppo tramite PIM (protezione).

Propagazione membership verso app/Teams: possono servire alcuni minuti.

Non idoneo per break-glass o accessi di emergenza.

I gruppi dinamici/sincronizzati non possono essere gestiti da PIM for Groups.

Conclusioni

L’integrazione tra Access Packages e PIM for Groups rappresenta un passo importante verso un modello di sicurezza basato sul least privilege e sul just-in-time access. Questa combinazione consente di ridurre drasticamente la superficie di attacco, mantenendo al contempo la flessibilità operativa per gli utenti e la visibilità per gli amministratori.

La possibilità di gestire l’intero ciclo di vita degli accessi, dalla richiesta all’approvazione, fino all’attivazione temporanea e alla revoca automatica, permette di centralizzare la governance e semplificare l’audit. È fondamentale però progettare con attenzione la coerenza tra durata dei pacchetti e policy PIM, pianificare i processi di revisione periodica e definire chiaramente i ruoli di approvazione.

Per massimizzare i benefici, si consiglia di partire con un’implementazione pilota su un set limitato di gruppi e applicazioni critiche, monitorare metriche e feedback, e poi estendere gradualmente la soluzione all’intera organizzazione, adottando eventuali miglioramenti in base alle evidenze raccolte